Sebelum masuk ke pembahasan yang lebih

mendalam, sebaiknya kita mengenal pengertian istilah packet switching, virtual

circuit dan datagram. Selanjutnya fokus pembahasan bab ini meliputi mekanisme

dan algoritma routing, traffic control, internetworking dan pembahasan tentang

protokol internet

Untuk membantu pemahaman, beberapa

pembahasan routing akan mengacu ke gambar jaringan berikut (gambar 4.1). Rute-rute pada

jaringan tersebut menghubungkan 6 titik (node).

Gambar 4.1.

Rute jaringan 6 titik

4.1

Prinsip Packet Switching, Virtual Circuit dan Datagram

Pada hubungan Circuit Switching, koneksi biasanya terjadi secara fisik bersifat

point to point. Kerugian terbesar dari teknik ini adalah penggunaan jalur yang

bertambah banyak untuk jumlah hubungan yang meningkat. Efek yang timbul adalah cost yang akan semakin meningkat di

samping pengaturan switching menjadi sangat komplek. Kelemahan yang lain adalah

munculnya idle time bagi jalur yang

tidak digunakan. Hal ini tentu akan menambah inefisiensi. Model circuit switching, karena sifatnya,

biasanya mentransmisikan data dengan kecepatan yang konstan, sehingga untuk

menggabungkan suatu jaringan dengan jaringan lain yang berbeda kecepatan tentu

akan sulit diwujudkan

Pemecahan yang baik yang

bisa digunakan untuk mengatasi persoalan di atas adalah dengan metoda data switching. Dengan pendekatan ini,

pesan yang dikirim dipecah-pecah dengan besar tertentu dan pada tiap pecahan

data ditambahkan informasi kendali. Informasi kendali ini, dalam bentuk yang

paling minim, digunakan untuk membantu proses pencarian rute dalam suatu

jaringan ehingga pesan dapat sampai ke alamat tujuan. Contoh pemecahan data

menjadi paket-paket data ditunjukkan pada gambar.

Gambar 4.2 Pemecahan Data

menjadi paket-paket

Penggunaan Data Switching mempunyai

keuntungan dibandingkan dengan penggunaan Circuit switching antara lain :

1. Efisiensi jalur lebih besar karena hubungan antar node dapat menggunakan

jalur yang dipakai bersama secara dianmis tergantung banyakanya paket yang

dikirm.

2. Bisa mengatasi permasalah data

rate yang berbeda antara dua jenis jaringan yang berbeda data rate-nya.

3. Saat beban lalulintas menignkat,

pada model circuit switching,

beberapa pesan yang akan ditransfer dikenai pemblokiran. Transmisi baru dapat

dilakukan apabila beban lalu lintas mulai menurun. Sedangkan pada model data switching, paket tetap bisa

dikirimkan, tetapi akan lambat sampai ke tujuan (delivery delay meningkat).

4.

Pengiriman dapat dilakukan berdasarkan prioritas

data. Jadi dalam suatu antrian paket

yang akan dikirim, sebuah paket dapat diberi prioritas lebih tinggi untuk

dikirm dibanding paket yang lain. Dalam hal ini, prioritas yang lebih tinggi akan

mempunyai delivery delay yang lebih kecil dibandingkan paket dengan prioritas

yang lebih rendah.

Virtual circuit eksternal dan internal

Virtual Circuit

pada dasarnya adalah suatu hubungan secara logik yang dibentuk untuk

menyambungkan dua stasiun. Paket dilabelkan dengan nomor sirkit maya dan nomor urut.

Paket dikirimkan dan datang secara berurutan. Gambar berikut ini menjelaskan

keterangan tersebut.

Gambar

5.3.Virtual Circuit eksternal

Stasiun A mengirimkan 6 paket. Jalur

antara A dan B secara logik disebut sebagai jalur 1, sedangkan jalur antara A

dan C disebut sebagai jalur 2. Paket pertama yang akan dikirimkan lewat jalur 1

dilabelkan sebagai paket 1.1, sedangkan paket ke-2 yang dilewatkan jalur yang

sama dilabelkan sebagai paket 1.2 dan paket terakhir yang dilewatkan jalur 1

disebut sebagai paket 1.3. Sedangkan paket yang pertama yang dikirimkan lewat

jalur 2 disebut sebagai paket 2.1, paket kedua sebagai paket 2.2 dan paket

terakhir sebagai paket 2.3 Dari gambar tersebut kiranya jelas bahwa paket yang

dikirimkan diberi label jalur yang harus dilewatinya dan paket tersebut akan

tiba di stasiun yang dituju dengan urutan seperti urutan pengiriman.

Secara

internal rangkaian maya ini bisa digambarkan sebagai suatu jalur yang sudah

disusun untuk berhubungan antara satu stasiun dengan stasiun yang lain. Semua

paket dengan asal dan tujuan yang sama akan melewati jalur yang sama sehingga

akan samapi ke stasiun yang dituju sesuai dengan urutan pada saat pengiriman

(FIFO). Gambar berikut menjelaskan tentang sirkit maya internal.

Gambar 4.4. Virtual Circuit internal

Gambar 4.4 menunjukkan adanya jalur yang

harus dilewati apabila suatu paket ingin dikirimkan dari A menuju B (sirkit

maya 1 atau Virtual Circuit 1

disingkat VC #1). Sirkit ini dibentuk denagan rute melewati node 1-2-3.

Sedangkan untuk mengirimkan paket dari A menuju C dibentuk sirkit maya VC #2,

yaitu rute yang melewati node 1-4-3-6.

Datagram eksternal dan internal

Dalam bentuk datagram, setiap paket

dikirimkan secara independen. Setiap paket diberi label alamat tujuan. Berbeda

dengan sirkit maya, datagram memungkinkan paket yang diterima berbeda urutan

dengan urutan saat paket tersebut dikirim. Gambar 5.5 berikut ini akan membantu

memperjelas ilustrasi.

Jaringan mempunyai satu stasiun sumber, A

dan dua stasiun tujuan yakni B dan C. Paket yang akan dikirimkan ke stasiun B

diberi label alamat stasiun tujuan yakni B dan ditambah nomor paket sehingga

menjadi misalnya B.1, B.37, dsb. Demikian juga paket yang ditujukan ke stasiun

C diberi label yang serupa, misalnya paket C.5, C.17, dsb.

Gambar 4.5 Datagram eksternal

Dari gambar 4.5, stasiun A mengirimkan

enam buah paket. Tiga paket ditujukan ke alamat B. Urutan pengiriman untuk

paket B adalah paket B.1, Paket B.2 dan paket B.3. sedangkan tiga paket yang

dikirimkan ke C masing-masing secara urut adalah paket C.1, paket C.2 dan paket

C.3. Paket-paket tersebut sampai di B dengan urutan kedatangan B.2, paket B.3

dan terakhir paket B.1 sedangan di statiun C, paket paket tersebut diterima dengan

urutan C.3, kemudian paket C.1 dan terakhir paket C.2. Ketidakurutan ini lebih

disebabkan karena paket dengan alamat tujuan yang sama tidak harus melewati

jalur yang sama. Setiap paket bersifat independen terhadap sebuah jalur.

Artinya sebuah paket sangat mungkin untuk melewati jalur yang lebih panjang

dibanding paket yang lain, sehingga waktu yang dibutuhkan untuk sampai ke

alamat tujuan berbeda tergantung rute yang ditempuhnya. Secara internal

datagram dapat digambarkan sebagai berikut

Gambar 4.6.

Datagram internal

Sangat dimungkinkan untuk menggabungkan

antara keempat konfigurasi tersebut menjadi beberapa kemungkinan berikut.

·

Virtual Circuit eksternal, virtual circuit internal

·

Virtual Circuit eksternal, Datagram internal

·

Datagram eksternal, datagram internal

·

Datagram eksternal, virtual circuit internal

4.2. Routing

Fungsi utama dari jaringan packet-switched

adalah menerima paket dari stasiun pengirim untuk diteruskan ke stasiun

penerima. Untuk keperluan ini, suatu jalur atau rute dalam jaringan tersebut

harus dipilih, sehingga akan muncul lebih dari satu kemungkinan rute untuk

mengalirkan data. Untuk itu fungsi dari routing harus diwujudkan. Fungsi

routing sendiri harus mengacu kepada nilai nilai antara lain : tanpa kesalahan,

sederhana, kokoh, stabil, adil dan optimal disamping juga harus mengingat

perhitungan faktor efisiensi.

Untuk

membentuk routing, maka harus mengetahui unsur-unsur routing, antara lain

(lebih jelas lihat Stalling, 1994) :

-

Kriteria

Kinerja :

- Jumlah hop

- Cost

- Delay

- Througput

-

Decision

Time

-

Paket

(datagram)

-

Session

(virtual Circuit)

-

Decision

Place

- Each Node (terdistribusi)

- Central Node (terpusat )

- Originating Node

-

Network

Information source

-

None

-

Local

-

Adjacent

nodes

-

Nodes

along route

-

All

Nodes

-

Routing

Strategy

-

Fixed

-

Flooding

-

Random

-

Adaptive

-

Adaptive

Routing Update Time

-

Continuous

-

Periodic

-

Major

load change

-

Topology

change

Algoritma

Routing

Forward-search algorithm dinyatakan sebagai

menentukan jarak terpendek dari node awal yang ditentukan ke setiap node yang

ada.Algoritma diungkapkan dalam stage. Dengan k buah stage, jalur

terpendek node k terhadap node sumber

ditentukan. Node-node ini ada dalam himpunan N. Pada stage ke (k+1), node yang

tidak ada dalam M yang mempunyai jarak terpendek terhadap sumber ditambahkan ke

M. Sebagai sebuah node yang ditambahkan dalam M, maka jalur dari sumber menjadi

terdefinisi.

Algoritma ini memiliki 3 tahapan

:

1. Tetapkan

M={S}. Untuk tiap node nÎN-S, tetapkan C1(n)=l(S,n).

2. Cari WÎN-M

sehingga C1(W) minimum dan tambahkan ke M. Kemudian C1

(n) = MIN[C1(n), C1(W) + l(W,n) untuk tiap node nÎN-M.

Apabila pada pernyataan terakhir bernilai minimum, jalur dari S ke n sebagai

jalur S ke W memotong link dari W ke n.

3. Ulang

langkah 2 sampai M=N.

Keterangan :

N = himpunan node dalam jaringan

S = node sumber

M = himpunan node yang dihasilkan oleh algoritma

l(I,J) = link cost dari node ke I sampi node ke j, biaya bernilai ¥ jika node

tidak secara langsung terhubung.

C1(n) : Biaya dari jalur biaya terkecil dari S ke n yang dihasilkan pada

saat algoritma dikerjakan.

Tabel berikut ini memperlihatkan hasil

algoritma terhadap gambar di muka. Dengan menggunakan S=1.

Tabel 4.1 Hasil forward search algorithm

Backward search algorithm

Menentukan jalur biaya terkecil yang

diberikan node tujuan dari semua node yang ada. Algoritma ini juga diproses

tiap stage. Pada tiap stage, algoritma menunjuk masing-masing node.

Definisi yang digunakan :

N = Himpunan node yang terdapat pada

jaringan

D= node tujuan

l(i,j) = seperti keterangan di muka

C2(n) = biaya dari jalur biaya

terkecil dari n ke D yang dihasilkan saat algoritma dikerjakan.

Algoritma ini

juga terdiri dari 3 tahapan :

1. Tetapkan

C2(D)=0. Untuk tiap node nÎN-D, tetapkan C2(n)

=¥.

2. Untuk

tiap node nÎN-D,

tetapkan C2(n)=MIN WÎN[C2(n), C2(W) + l(n,W)].

Apabila pada pernyataan terakhir bernilai minimum, maka jalur dari n ke D saat

ini merupakan link dari n ke W dan menggantikan jalur dari W ke D

3. Ulangi

langkah ke –2 sampai tidak ada cost yang berubah.

Tabel berikut adalah hasil pengolahan

gambar 1 dengan D=1

Tabel 4.1 Hasil backward search algorithm

Strategi Routing

Terdapat beberapa strategi untuk melakukan

routing, antara lain :

- Fixed Routing

Merupakan cara routing

yang paling sederhana. Dalam hal ini

rute bersifat tetap, atau paling tidak rute hanya diubah apabila topologi

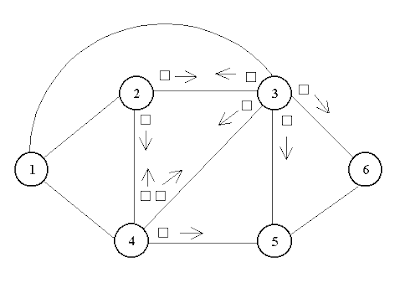

jaringan berubah. Gambar berikut (mengacu dari gambar 1) memperlihatkan

bagaimana sebuah rute yang tetap dikonfigurasikan.

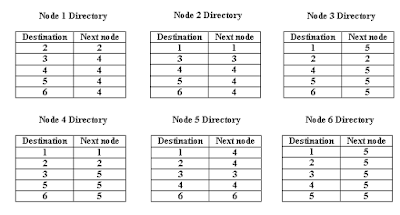

Gambar 4.7. Direktori untuk fixed routing

Kemungkinan rute yang bisa

dikonfigurasikan, ditabelkan sebagai berikut :

Gambar 4.8 Direktori

masing-masing node

Tabel ini disusun berdasar rute

terpendek (menggunakan least-cost algorithm). Sebagai misal direktori node 1.

Dari node 1 untuk mencapai node 6, maka rute terpendek yang bisa dilewati

adalah rute dari node 1,4,5,6. Maka pada tabel direktori node 1 dituliskan destination =

6, dan next node = 4.

Keuntungan konfigurasi

dengan rute tetap semacam ini adalah bahwa konfigurasi menajdi sederhana.

Pengunaan sirkit maya atau datagram tidak dibedakan. Artinya semua paket dari

sumber menuju titik tujuan akan melewati rute yang sama. Kinerja yang bagus

didapatkan apabila beban bersifat tetap. Tetapi pada beban yang bersifat

dinamis, kinerja menjadi turun. Sistem ini tidak memberi tanggapan apabila

terjadi error maupun kemacetan jalur.

-

Flooding

Teknik routing yang lain yang

dirasa sederhana adalah flooding. Cara kerja teknik ini

adalah mengirmkan paket dari suatu sumber ke seluruh node tetangganya. Pada

tiap node, setiap paket yang datang akan ditransmisikan kembali ke seluruh link

yang dipunyai kecuali link yang dipakai untuk menerima paket tersebut.

Mengambil contoh rute yang sama, sebutlah bahwa node 1 akan mengirimkan

paketnya ke node 6. Pertamakali node 1 akan mengirimkan paket keseluruh

tetangganya, yakni ke node 2, node 4 dan node 5 (gambar 5.9)

Gambar 4.9. Hop pertama.

Selanjutnya operasi terjadi pada node 2, 3 dan 4. Node 2

mengirimkan paket ke tetangganya yaitu ke node 3 dan node 4. Sedangkan node 3

meneruskan paket ke node 2,4,5 dan node 6. Node 4 meneruskan paket ke node

2,3,5. Semua node ini tidak mengirimkan paket ke node 1. Ilustrasi tersebut

digambarkan pada gambar 4.10.

Gambar 4.10 Hop kedua

Pada saat ini jumlah copy yang diciptakan

berjumlah 9 buah. Paket-paket yang sampai ke titik tujuan, yakni node 6, tidak

lagi diteruskan.

Posisi terakhir node-node

yang menerima paket dan harus meneruskan adalah node 2,3,4,5. Dengan cara yang

sama masing-masing node tersebut membuat copy dan memberikan ke mode

tetangganya. Pada saat ini dihasilkan copy sebanyak 22.

Gambar 4.11. Hop ketiga

Terdapat dua catatan penting dengan

penggunaan teknik flooding ini, yaitu :

1. Semua rute

yang dimungkinkan akan dicoba. Karena

itu teknik ini memiliki keandalan yang tinggi dan cenderung memberi prioritas

untuk pengiriman-pengiriman paket tertentu.

2. Karena keseluruhan rute dicoba,

maka akan muncul paling tidak satu buah copy paket di titik tujuan dengan waktu

paling minimum. Tetapi hal ini akan menyebakan naiknya bebean lalulintas yang

pada akhirnya menambah delay bagi rute-rute secara keseluruhan.

Random Routing

Prinsip utama dari teknik ini adalah sebuah

node memiliki hanya satu jalur keluaran untuk menyalurkan paket yang datang

kepadanya. Pemilihan terhadap sebuah jalur keluaran bersifat acak. Apabila link

yang akan dipilih memiliki bobot yang sama, maka bisa dilakukan dengan

pendekatan seperti teknik round-robin.

Routing ini adalah mencari probabilitas untuk tiap-tiap outgoing link dan memilih link berdasar

nilai probabilitasnya. Probabilitas bisa dicari berdasarkan data rate, dalam

kasus ini didefisinikan sebagai

Di mana :

Pi

= probabilitas pemilihan i

Rj

= data rate pada link j

Penjumlahan dilakukan untuk keseluruhan link outgoing. Skema seperti ini

memungkinkan distribusi lalulintas yang baik. Seperti teknik flooding, Random

routing tidak memerlukan informasi jaringan, karena rute akan dipilih dengan

cara random.

Adaptive Routing

Strategi routing yang sudah dibahas

dimuka, tidak mempunyai reaksi terhadap perubanhan kondisi yang terjadi di

dalam suatu jaringan. Untuk itu pendekatan dengan strategi adaptif mempunyai

kemapuan yang lebih dibandingkan dengan beberapa hal di muka. Dua hal yang penting yang

menguntungkan adalah :

-

Strategi

routing adaptif dapat meningkatkan performance seperti apa yang keinginan user

-

Strategi

adaptif dapat membantu kendali lalulintas.

Akan tetapi, strategi ini dapat menimbulkan

beberapa akibat, misalnya :

- Proses pengambilan keputusan

untuk menetapkan rute menjadi sangat rumit akibatnya beban pemrosesan pada

jaringan meningkat.

- Pada kebanyakan kasu, strategi

adaptif tergantung pada informasi status yang dikumpulkan pada satu tempat

tetapi digunakan di tempat lain.

Akibatnya beban lalu lintas meningkat

- Strategi adaptif bisa

memunculkan masalah seperti kemacetan apabila reaksi yang terjadi terlampau

cepat, atau menjadi tidak relevan apabila reaksi sangat lambat.

Kategori Strategi Adaptif dapat dibagi menjadi :

-

Isolated adaptive : informasi lokal, kendali

terdistribusi

- Distributed Adaptive : informasi dari node yang berdekatan,

kendali terdistribusi

- Centralized Adaptive : informasi dari

selluruh node, kendali terpusat

Kendali lalu lintas

Konsep kendali lalulintas dalam sebuah

jaringan packet-switching adalah

komplek dan memiliki pendekatan yang banyak.

Mekanisme kendali lalulintas sendiri mempunyai 3 tipe umum, yaitu flow control, congestion control dan deadlock avoidance.

Flow Control digunakan untuk

mengatur aliran data dari dua titik. Flow

control juga digunakan untuk hubungan yang bersifat indirect, seperti misal dua titik dalam sebuah jaringan packet-switching di mana kedua endpoint-nya merupakan sirkit maya.

Secara fundamental dapat dikatakan bahwa fungsi dari flow control adalah untuk memberi kesempatan kepada penerima

(receiver) agar dapat mengendalikan laju penerimaan data, sehingga ia tidak

terbanjiri oleh limpahan data.

Congestion Control digunakan

untuk menangani terjadinya kemacetan. Terjadinya kemacetan bisa diterangkan

lewat uraian berikut. Pada dasarnya, sebuah jaringan packet-switched adalah

jaringan antrian. Pada masing-masing node, terdapat sebuah antrian paket yang

akan dikirimkan ke kanal tertentu. Apabila kecepatan datangya suatu paket dalam

sebuah antrian lebih besar dibandingkan kecepatan pentransferan paket, maka

akan muncul efek bottleneck. Apabila antrian makin panjang dan jumlah node yang

menggunakn kanal juga bertambah, maka kemungkinan terjadi kemacetan sangat

besar.

Permasalahan yang serius yang diakibatkan

efek congestion adalah deadlock,

yaitu suatu kondisi di mana sekelompok node tidak bisa meneruskan pengiriman

paket karena tidak ada buffer yang tersedia. Teknik deadlock avoidance digunakan

untuk mendisain jaringan sehingga deadlock

tidak terjadi.

Bentuk deadlock

yang paling sederhana adalah direct

store-and-forward deadlock. Pada gambar 5.12(a) memperlihatkan situasi

bagaimana antara node A dan node B berinteraksi di mana kedua buffer penuh dan

deadlock terjadi.

Bentuk deadlock kedua adalah indirect store-and-forward deadlock(gambar

512(b)). Hal ini terjadi tidak pada sebuah link tunggal seperti bentuk deadlock

di muka. Pada tiap node, antrian yang ditujukan untuk node terdekatnya bersifat

searah dan menjadi penuh.

Bentuk deadlock yang ketiga adalah

reassembly deadlock.Situasi ini digambarkan pada 5.12(c) di mana node C

memiliki 4 paket terdiri dari paket 1 tiga buah dan sebuah paket 3. Seluruh

buffer penuh dan tidak mungkin lagi menerima paket baru.

Gambar 4.12 Tipe-tipe deadlock

4.3

Internetworking

Ketika dua atau lebih jaringan bergabung dalam sebuah aplikasi, biasanya kita

sebut ragam kerja antar sistem seperti ini sebagai sebauh internetworking.

Penggunaaan istilah internetwork (atau juga internet) mengacu pada perpaduan

jaringan, misalnya LAN- WAN-LAN, yang digunakan. Masing-masing jaringan (LAN

atau WAN) yang terlibat dalam internetwork disebut sebagai subnetwork atau subnet.

Piranti

yang digunakan untuk menghubungkan antara dua jaringan, meminjam istilah ISO,

disebut sebagai intermmediate system (IS) atau sebuah internetworking unit

(IWU). Selanjutnya apabila fungsi utama dari sebuah intermmediate system adalah melakukan routing, maka piranti

dimaksud disebut sebagai router, sedangkan apabila tugas

piranti adalah menghubungkan antara dua tipe jaringan, maka disebut sebagai gateway.

Gambar 4.13 Router /gateway

Sebuah protocol converter adalah sebuah IS

yang menghubungkan dua jaringan yang bekerja dengan susunan protokol yang

sangat berlainan, misalnya menghubungkan antara sebuah susunan protokol standar

ISO dengan susunan protokol khusus dari vendor dengan susunan tertentu. Protocol converter dapat digambarkan

seperti berikut ini :

Gambar 4.14 Protocol converter

Arsitektur

internetworking

Arsitektur internetwork diperlihatkan pada

gambar berikut ini. Gambar 4.15 memperlihatkan dua contoh dari tipe jaringan tunggal.

Yang pertama (gambar 4.15a) adalah site-wide LAN yang menggabungkan LAN satu

gedung atau perkantoran yang terhubung lewat sebuah jaringan backbone. Untuk menggabungkan LAN dengan

tipe yang sama menggunakan piranti bridge sedangkan untuk jaringan yang bertipe

beda menggunakan router.

Contoh yang kedua (gambar 4.15b) adalah

sebuah WAN tunggal, seperti jaringan X.25. Pada kasus ini, setiap pertukaran

paket (DCE/PSE) melayani set DCE sendiri, yang secara langsung lewat sebuah

PAD, dan tiap PSE terinterkoneksi oleh jaringan switching dengan topologi mesh.

Gambar (a) Gambar (b)

Gambar 4.15.

Arsitektur internetwork

Gambar 4.16.

Contoh Interkoneksi LAN/WAN

Network service

Pada sebuah LAN, Alamat sublayer MAC

digunakan untuk mengidentifikasi ES (stasiun / DTE), dengan menggunakan untuk

membentuk rute bagi frame antar sistem. Selebihnya, karena tunda transit yang

pendek dan laju kesalahan bit yang kecil pada LAN, sebuah protokol jaringan tak

terhubung sederhana biasanya digunakan. Artinya, kebanyakan LAN berbasis

jaringan connectionless network access (CLNS)

Berbeda dengan LAN, alamat-alamat lapisan

link pada kebanyakan WAN lapisan network digunakan untuk mengidentifikasi ED

dan membentuk rute bagi paket didalam suatu jaringan. Karena WAN mempunyai

transit yang panjang dan rentan terhadap munculnya error, maka protokol yang

berorientasi hubungan (koneksi) lebih tepat untuk digunakan. Artinya,

kebanyakan WAN menggunakan connection-oriented network service (CONS)

Gambar 4.17

Skema pelayanan jaringan internet

Pengalamatan

Alamat Network Service Access Point

(NSAP) dipakai untuk mengidentifikasi sebuah NS_user dalam suatu end system

(ES) adalah sebagai alamat network-wide unik yang membuat user teridentifikasi

secara unik dalam keseluruhan jaringan. Dalam sebuah LAN atau WAN, alamat NSAP

harus unik (dengan suatu batasan) di dalam domain pengalamatan jaringan

tunggal. Alamat NSAP dari NS_user dibangun dari alamat point of attachtment

(PA) yang digabung dengan LSAP (link) dan selector alamat interlayer NSAP

(network) dalam sistem.

Gambar 4.18

Hubungan antara alamat NSAP dan NPA

Untuk sebuah internet yang terbentuk dari

beberapa jaringan dengan tipe yang berlainan, sebgai contoh LAN dengan X.25

WAN, mempunyai fornmat (susunan) dan sintaks yang berbeda dengan alamat PA dari

end system atau ES (dalam hal ini juga IS). Apabila terdapat beberapa jaringan

yang terhubung, maka alamat network point of attatchment (NPA) tidak bisa digunakan sebagai dasar alamat

NSAP dari NS_user. Untuk pembentukan sebuah open system internetworking

environment (OSIE), maka NSAP dengan susunan yang berbeda harus digunakan untk

mengidentifkasi NS_user. Pengalamatan baru ini bersifat independen dari alamat

NPA. Hubungan antara alamat NSAP dan NPA ditunjukkan pada gambar 4.18. Terlihat

bahwa terdapat dua alamat yang sama sekali berbeda untuk masing-masing ESyang

terhubung ke internet yaitu NPA dan NSAP. Almat NPA memungkinkan sistem

melakukan pengiriman dan penerimaan NPDU dilingkungan lokal, sedangkan alamat

NSAP berlaku untuk identifikasi NS_user dalam sebuah jaringan yang lebih luas

(internetwide atau keseluruhan OSIE). Apabila sebuah IS terhubung ke lebih dari

sebuah jaringan, ia harus memiliki alamat sesuai dengan NPA untuk masing-masing

jaringan yang dimasukinya.

Susunan Lapisan Network

Aturan dari lapisan jaringan untk

tiap-tiap End System adalah untuk membentuk hubungan end to end. Bisa jadi

hubgunan ini berbentuk CON atau CLNS. Dalam kedua bentuk tersebut, NS_user akan

berhubungan tidak peduli berapa banyak tipe jaingan yang terlibat. Untuk itu

diperlukan router.

Untuk mencapai tujuan interkloneksi yang

demikian ini, maka sesuai model referensi OSI, lapisan network tiap-tiap ES dan

IS tidak hanya terdiri dari sebuah protokol tetapi paling tidak tiga (sublayer)

protokol. Masing-=masing protokol ini akan membentuk aturan yang lengkap dalam

sistem pelayanan antar lapisan jaringan. Dalm terminologi ISO, masing-masing

jaringan yang membangun internet yang dikenal sebagai subnet, memliki tiga protokol

penting yaitu :

-

Subnetwork independent

convergence Protocol (SNICP)

-

Subnetwork dependent convergence

protocol (SNDCP)

-

Subnetwork dependent access

protocol (SNDAP)

Susunan ketiga protokol tersebut dalam ES digambarkan dalam

gambar 4.19. Gambar 4.19(a) memperlihatkan bagian-bagian protokol tersebut

dalam lapisan network (NL), sedangkan gambar 4.19(b) memeperlihatkan

hubungannya dengan sebuah IS.

Gambar

4.19(a). Tiga buah protokol dalam NL

Gambar

4.19(b). Struktur IS

4.4. Standar Protokol Internet

Beragam WAN tipe X.25 dapat

diinterkoneksikan dengan gateway berbasis X.75. Penggunaan sebuah standar yang

mespesifikasikan operasi protokol lapisan paket X.25 dalam LAN berarti sebuah

pendekatan internetworking dengan mengadopsi X.25 sebagai sebuah protokol internetwide yang pada akhirnya dapat

bekerja dalam modus connection-oriented

atau mode pseudoconnectionless.

Pemecahan ini menarik karena fungsi-fungsi internetworking

terkurangi. Kerugian pendekatan ini adalah munculnya overhead pada paket X.25 menjadi tinggi dan throughput paket untuk jaringan ini menjadi rendah.

Pemecahan

tersebut mengadopsi ISO berdasar pada pelayanan internet connectionless (connectionles internet service) dan sebuah

associated connectionless SNICP. SNICP didefinisikan dalam ISO

8475. Pendekatan ini dikembangkan oleh US Defense

Advanced Research Project Agency (DARPA). Internet yang dibangun pada

awalnya diberi nama ARPANET, yang digunakan untuk menghubungkan beberapa

jaringan komputer dengan beberapa situs penelitian dan situs universitas.

Gambar 4.20 Skema IP

internetwide

Protokol internet hanyalah sebuah protokol

yang berasosiasi dengan deretan protokol lengkap (stack) yang digunakan galam

internet. Deretan protokol yang lengkap ini dikenal dengan istilah TCP/IP, meliputi protokol aplikasi dan

protokol transport. Dua protokol yang menarik untuk dikaji adalah jenis

protokol Internet Protocol atau

dikenal sebagai IP dan ISO Internet Protocol atau dikenal

sebagai ISO-IP atau ISO CLNP. Secara umum pendekatan dua

protokol ini dapat digambarkan pada gambar 4.20.

Internet Protocol merupakan protokol

internetwide yang dapat menghubungkan dua entitas protokol transport yang

berada pada ES atau host yang berbeda

agar dapat saling menukarkan unit-unit pesan (NSDU). Protokol jenis ini sangat

luas digunakan untuk internet jenis komersial maupun riset.

Jenis yang kedua yaitu ISO-IP atau ISO CLNP menggunakan acuan internetwide, connectionless dan

subnetwork-independent convergence protocol. Protokol ini didefinisikan secara

lengkap di ISO 8473. Dalam sebuah protokol internetworking yang lengkap,

terdapat dua subnet yaitu inactive

network protocol dan nonsegmenting

protocol. Model protokol jaringan modus connectionless

biasanya digunakan dalam LAN dan dginakankan untuk aplikasi-aplikasi jaringan

tunggal (dalam hal ini sumber dan tujuan tergabung dalam sebuah jaringan.

Sedangkan protokol nonsegmenting

(dalam terminologi IP disebut nonfragmenting)

digunakan dalam internet yang mengandung subnet dengan ukuran paket maksimum

yang tidak boleh lebih dari yang dibutuhkan oleh NS_user untuk mentransfer

data.

4.5

Referensi

1. Stallings, William, Data and

Computer Communications, Macxmillan,1985

2. Stallings, William, Data and

Computer Communications, Prentice Hall,1994

3. Halsall, Fred, Data

Communications, Computer Networks and Open System, Addison-Wesley Pub.Co,1996